Cloud☁️/NHN Cloud

[NHN Cloud] [KDT 2차 프로젝트] 3-Tier-Architecture 구조 설계

nayeo2

2024. 8. 23. 11:47

NHN cloud 전체 예상 프레임워크

1. VPC

- 퍼블릭 네트워크, 인터넷 게이트웨이를 통한 외부 연결 지원

- 서브넷 : VPC의 IP 주소 범위 내에서 자유롭게 생성가능

- 라우팅 테이블 : 서브넷 별로 설정 가능

VirtualPrivateCloud = Network

- CIDR 10.0.0/8 로 생성

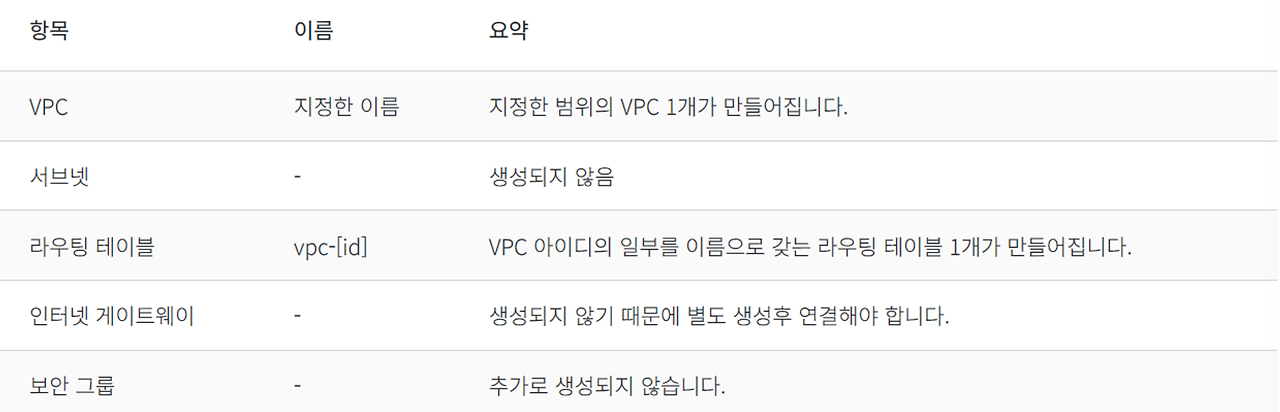

- 직접 VPC 생성 시 참조사항

2. IGW

- VPC의 리소스를 인터넷에 연결

- 생성

3. Subnet

가용영역 1

- public network 생성 (NHN-public01)

CIDR : 10.0.1.0/24 - private network 생성 (NHN-private01,02)

CIDR : 10.0.3.0/24

CIDR : 10.0.2.0/24

가용영역 2

- public network 생성 (NHN-public02)

CIDR : 10.0.101.0/24 - private network 생성 (NHN-private03,04)

CIDR : 10.0.103.0/24

CIDR : 10.0.102.0/24

4. 라우팅 테이블

- 우리의 경우 NHN-public01/02에 접속했을 때 해당 private0102/0304로 라우팅 해줘야함

- ingress Subnet 때문에 수정했으니 추후 문서 참

- 라우팅 테이블 (3개) 생성

- 서브넷과 연결

- public01,02은 라우팅 테이블vpc-ee (기존에 NHN-vpc로 인해 생성된 라우팅 테이블)에 연결

(절대 기존에 있는 라우팅에 연결하지마 ......)- 인터넷 게이트 (NHN-igw와 연결)

- private 01,02는 라우팅 테이블 pri01에 연결

- 게이트웨이 (nat01)

- 게이트웨이 (nat01)

- private 03,04는 라우팅 테이블 pri02에 연결

- public01,02은 라우팅 테이블vpc-ee (기존에 NHN-vpc로 인해 생성된 라우팅 테이블)에 연결

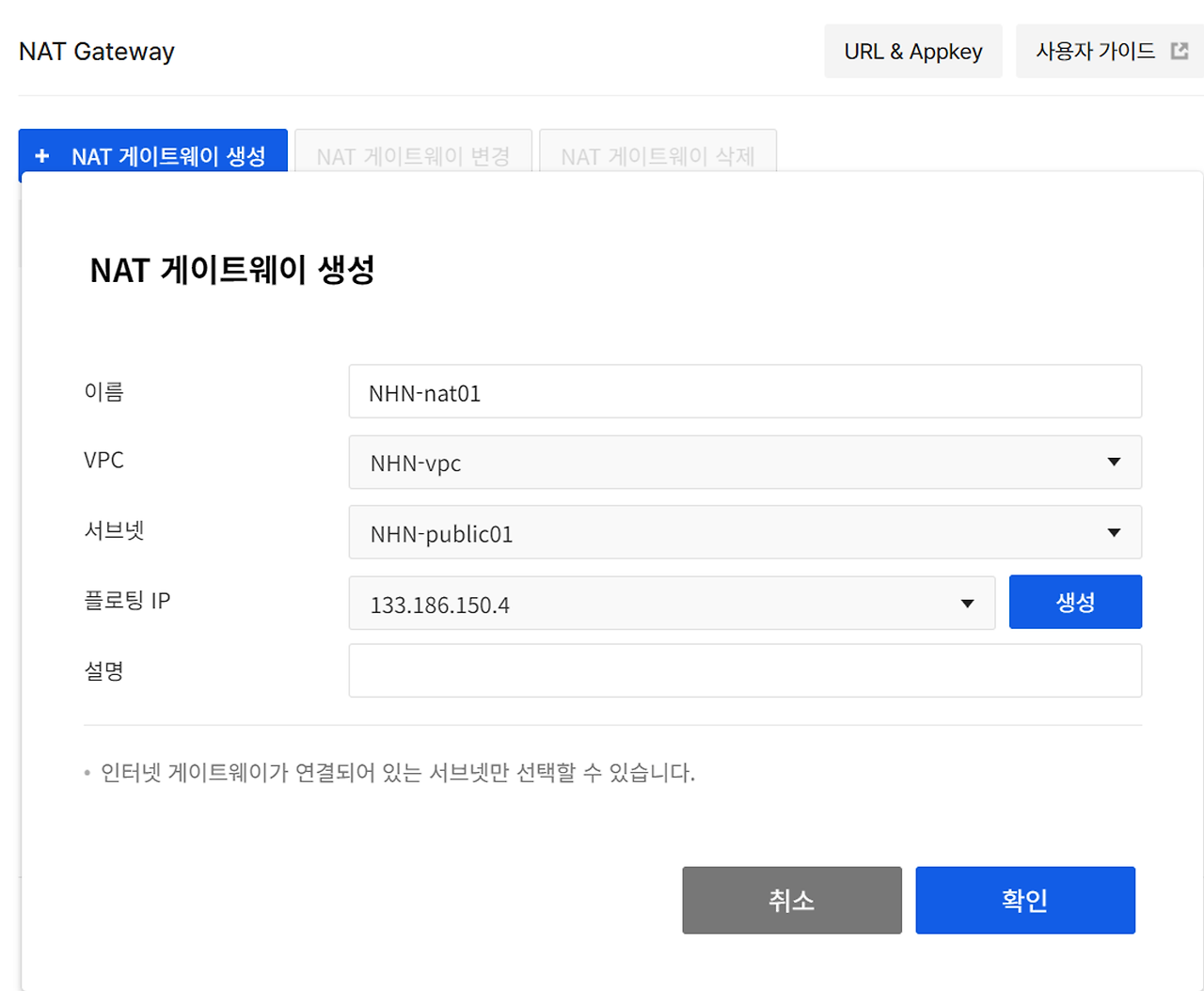

5. NAT Gateway

- Public Network와 Private Network를 연결해주는

- 인터넷 게이트웨이와 연결되지 않은 인스턴스를 연결

- 서브넷 Public01에 NAT 연결

서브넷 Public02에 NAT 연결

6. 인스턴스

7. 로드밸런서

- 얘는 이중화를 위한 로드밸런서인데 NHN Cloud 한계로 인해 구현이 안됨

- 따라서 추후 서술할 Ingress Nginx로 구현함

8. DB

- A-db, B-db

- AWS에서는 muti-AZ을 사용한 DB로 이중화를 할 수 있으나, NHN Cloud에서 그 기능을 찾지 못함

- 2차 프로젝트에서는 각각 진행하고, 3차 프로젝트 때 DB replication을 구현할 예정

9. 보안그룹

- private 영역 - VPC 내부 요소만

- 외부 - public 영역 : 인증 없어도 되는 영역

- 외부 - public 영역 : 인증 있어야 되는 영역

- 배스천 서버

- 내부와 외부를 이어주는 서버

- SSH로만 허용

- AWS에서

- 인바운드 규칙: 외부에서 내부로 진입할 때 허용할 부분을 설정

- 아웃바운드 규칙 : 내부에서 외부로 나갈 때 허용할 부분을 설정